InQL: Extensión de Burp Suite para Pruebas de Seguridad en GraphQL

La seguridad en aplicaciones web es un aspecto crucial en la era digital actual. Con la creciente popularidad de GraphQL, una tecnología de consulta para APIs, la necesidad de asegurar su implementación se vuelve primordial. Es aquí donde entra en juego InQL, una herramienta de prueba de seguridad diseñada específicamente para facilitar los esfuerzos de […]

Descubierta una nueva vulnerabilidad en Terrapin que compromete la seguridad de las conexiones SSH

Una reciente vulnerabilidad identificada en el protocolo Secure Shell (SSH) ha sido bautizada como Terrapin (CVE-2023-48795), representando un riesgo significativo para la integridad de las conexiones seguras. Descubierta por investigadores de la Universidad Ruhr de Bochum, Fabian Bäumer, Marcus Brinkmann y Jörg Schwenk, esta amenaza ha generado preocupación en la comunidad de seguridad informática. SSH, […]

Evilginx3: Herramienta para Ataques MITM Independientes Permitiendo eludir la Autenticación de Dos Factores

La ciberseguridad es una constante batalla entre aquellos que protegen y aquellos que buscan vulnerabilidades. En el ámbito de la seguridad informática, Evilginx3 emerge como un marco de ataque “man-in-the-middle” (MITM) que facilita el phishing de credenciales de inicio de sesión junto con las cookies de sesión, lo que a su vez permite eludir la […]

TA4557: Nuevo Enfoque en la Ciberdelincuencia – Ataques Dirigidos a Reclutadores a Través de Correos Electrónicos

El grupo TA4557 ha desplegado una nueva táctica desde octubre de 2023, enfocándose en reclutadores mediante correos electrónicos directos que conducen a la entrega de malware. Los mensajes iniciales son inofensivos y muestran interés en una vacante. Si el destinatario responde, la cadena de ataque se pone en marcha. Anteriormente, durante gran parte de 2022 […]

King Phisher: Fortaleciendo la Seguridad a Través de Simulaciones de Phishing

El phishing ha evolucionado con el tiempo, convirtiéndose en una de las amenazas más sutiles y persistentes en el mundo de la ciberseguridad. Con el aumento de la sofisticación de los ataques, es esencial para las organizaciones fortalecer sus defensas y, ¿qué mejor manera de hacerlo que probando sus propias vulnerabilidades? En este sentido, herramientas […]

Revocación del Certificado de Firma de Código de Autodesk: Protegiendo la Seguridad en Versiones 2024 de Productos Clave

La reciente revocación del certificado de firma de código por parte de Autodesk ha generado un llamado urgente a la acción para aquellos usuarios que confían en sus productos emblemáticos del año 2024. Recursos Afectados Las versiones 2024 de productos como Autodesk AutoCAD, AutoCAD Architecture, AutoCAD Electrical, AutoCAD Map 3D, AutoCAD Mechanical, AutoCAD ME, AutoCAD […]

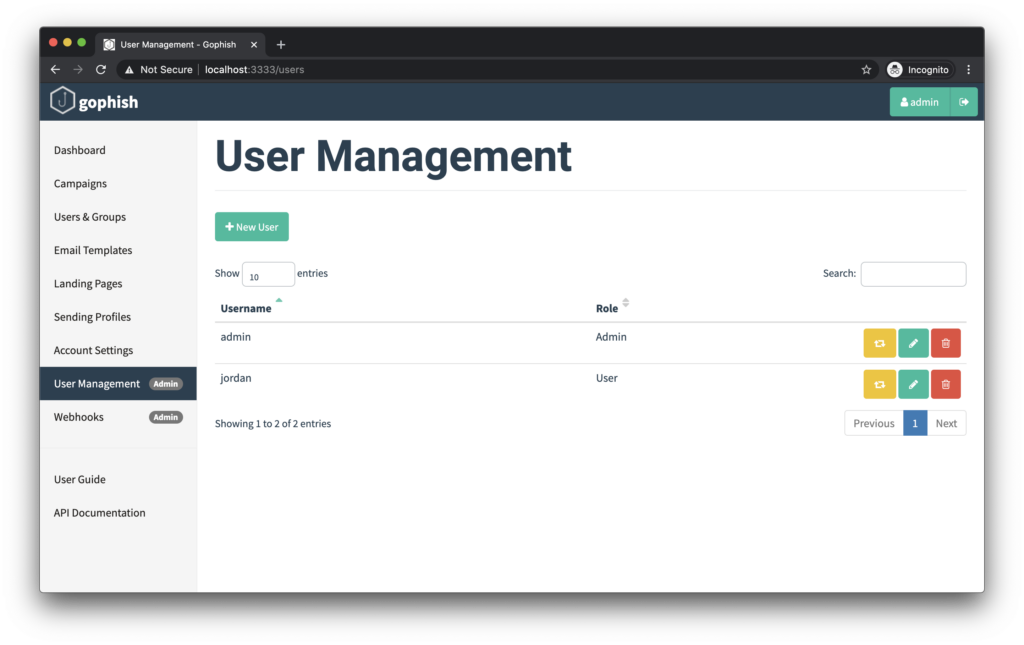

GoPhish: Aprende a Identificar y Evitar el Phishing

El phishing se ha convertido en una de las tácticas más astutas y frecuentes empleadas por los ciberdelincuentes para infiltrarse en sistemas y robar datos personales. Esta técnica engañosa se camufla tras correos electrónicos fraudulentos que simulan provenir de entidades confiables como bancos, empresas o incluso instituciones gubernamentales. La sofisticación de estos ataques hace que […]

Explorando la Web con RED HAWK: Herramienta Todo en Uno para Recopilación de Información, Escaneo de Vulnerabilidades y Rastreo

En temas de ciberseguridad, contar con herramientas eficientes es esencial para mantenernos un paso adelante. Una de estas joyas es RED HAWK, una herramienta todo en uno diseñada para la recopilación de información, escaneo de vulnerabilidades y rastreo. Veamos algunas de las capacidades que ofrece este potente instrumento. Escaneo Básico RED HAWK facilita un escaneo […]

ExelaStealer: El Malware Económico que Captura Datos Sensibles

En el mundo de la ciberseguridad, la lucha contra el malware es constante, y en este panorama saturado de amenazas, ha surgido un ladrón de información llamado ExelaStealer. Según la investigación de Fortinet FortiGuard Labs, este malware está diseñado para infiltrarse en sistemas Windows comprometidos y robar datos altamente sensibles. ¿Qué lo hace particularmente preocupante? […]

Tracy: La Herramienta de Pentesting para Identificar Vulnerabilidades en Aplicaciones Web

¿Qué es Tracy? Tracy es una herramienta de pentesting diseñada para ayudar a encontrar todas las fuentes y sumideros de una aplicación web y mostrar estos resultados de una manera fácil de entender. Esta herramienta es esencial durante la fase de mapeo de una aplicación, ya que permite identificar las fuentes de entrada y sus […]