El equipo de FortiGuard Labs ha capturado una campaña de phishing que difunde una nueva variante de Agent Tesla. Esta conocida familia de malware utiliza un troyano de acceso remoto (RAT) basado en .Net y un ladrón de datos para obtener acceso inicial. A menudo se utiliza para servicios de Malware como Servicio (MaaS).

Realizaron un análisis detallado de esta campaña, desde el correo electrónico de phishing inicial hasta las acciones de Agent Tesla instalado en la máquina de la víctima y la recopilación de información sensible de dicho dispositivo. En este análisis, conocerás los detalles de este ataque, como cómo comienza con un correo electrónico de phishing, cómo se explota la vulnerabilidad CVE-2017-11882/CVE-2018-0802 (y no la macro VBS) para descargar y ejecutar el archivo de Agent Tesla en el dispositivo de la víctima, así como cómo Agent Tesla recopila los datos sensibles de dicho dispositivo, como las credenciales, registros de teclas y capturas de pantalla de la pantalla de la víctima.

A pesar de que Microsoft lanzó parches para CVE-2017-11882/CVE-2018-0802 en noviembre de 2017 y enero de 2018, esta vulnerabilidad sigue siendo popular entre los actores de amenazas, lo que sugiere que todavía hay dispositivos sin parches en circulación, incluso después de más de cinco años.

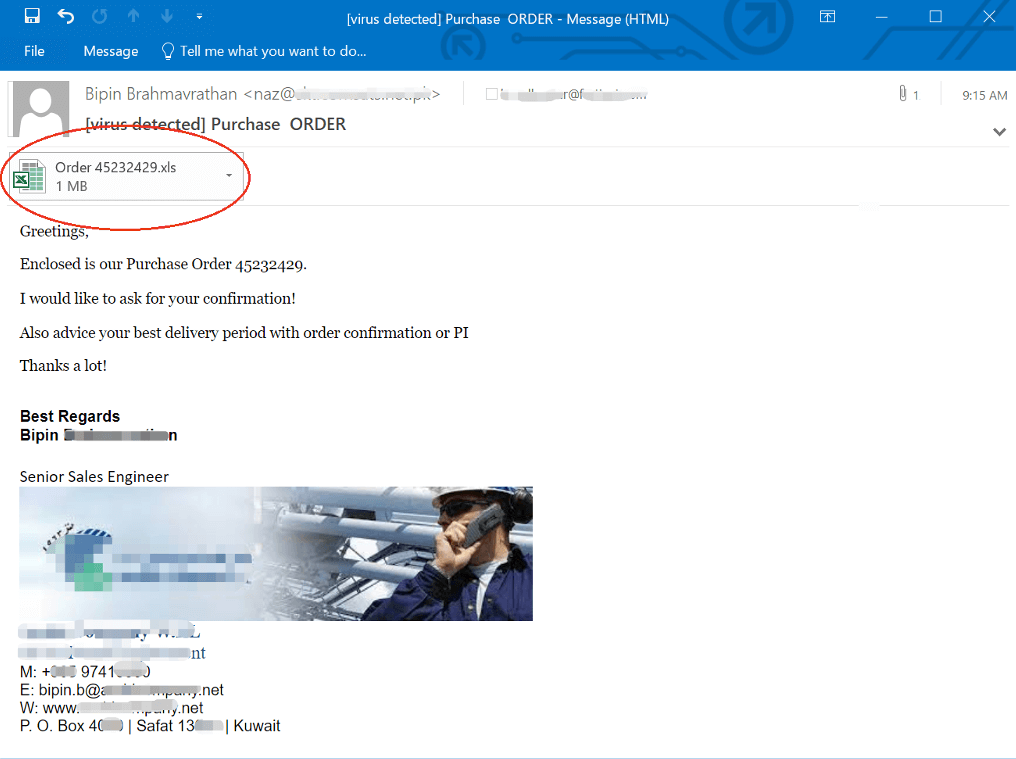

Correo Electrónico de Phishing

El correo electrónico de phishing se disfraza como una notificación de Orden de Compra, como se muestra en la Figura, que solicita al destinatario que confirme un pedido de una empresa proveedora de equipos industriales. Se adjunta un documento de Excel a este correo electrónico llamado “Order 45232429.xls”.

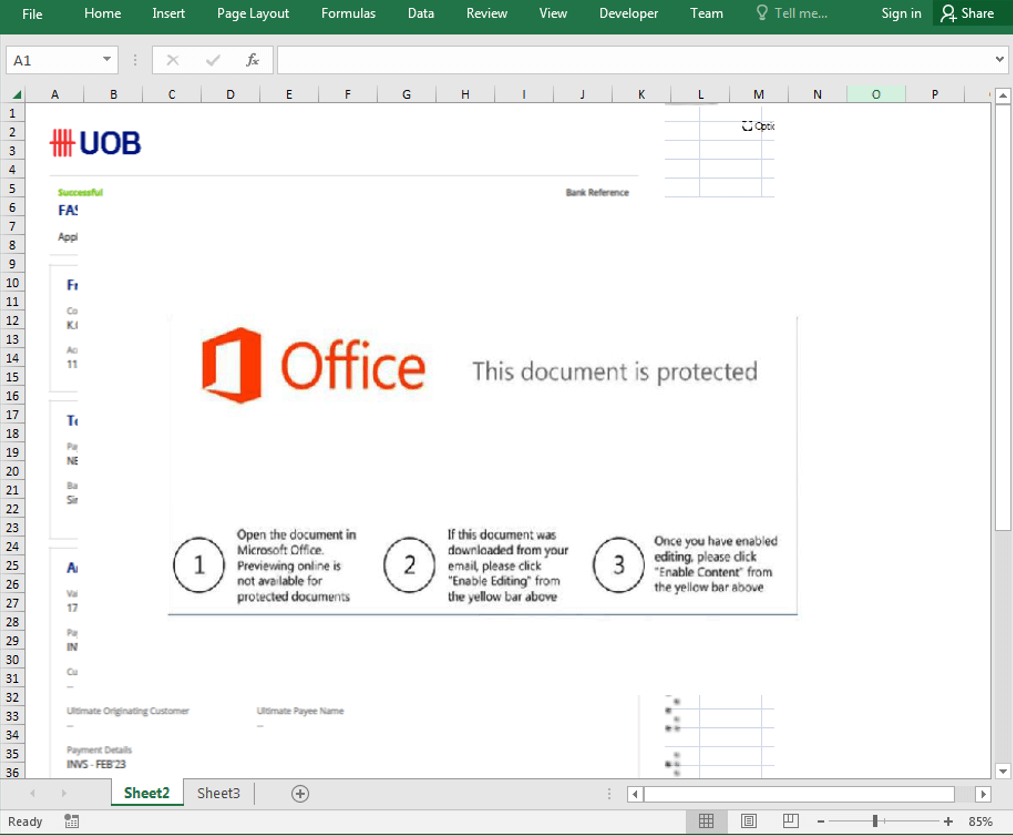

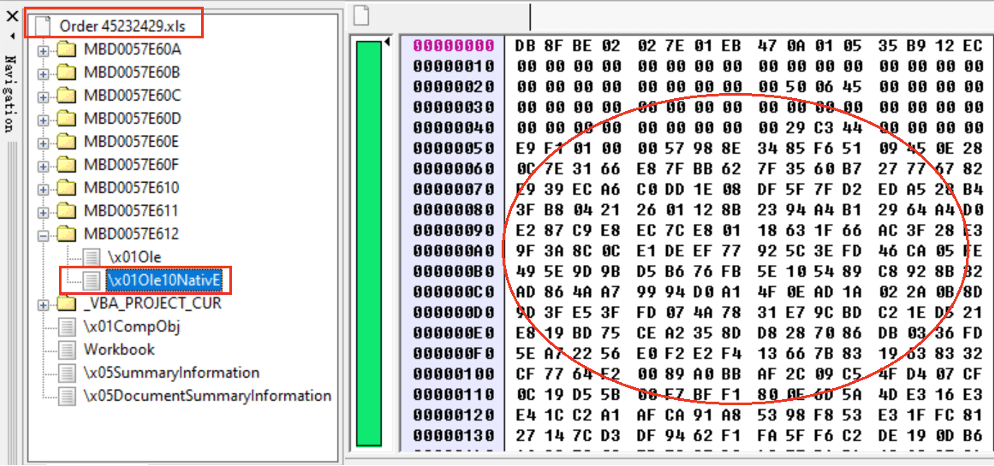

Explotación de CVE-2017-11882/CVE-2018-0802 por el Documento de Excel

El documento de Excel adjunto está en formato OLE y contiene datos de ecuaciones manipuladas que explotan la vulnerabilidad CVE-2017-11882/CVE-2018-0802 para ejecutar un código malicioso.

Persistencia

Para persistir en la recopilación de datos sensibles de la víctima, incluso si el sistema afectado se reinicia o se detiene el proceso de Agent Tesla, realiza las siguientes dos acciones:

- Programador de Tareas: Ejecuta un comando para crear una tarea en el Programador de Tareas del sistema. El comando en mi entorno de análisis es “C:\Windows\System32\schtasks.exe” /Create /TN “Actualizaciones\kCqKCO” /XML “C:\Users\Bobs\AppData\Local\Temp\tmp68E9.tmp”. La tarea está programada para iniciarse en el inicio de sesión del usuario.

- Autoarranque en el Registro del Sistema: El módulo central agrega un elemento de autoarranque en el registro del sistema. Este elemento se inicia automáticamente al arrancar el sistema.

Robo de Información Sensible de la Víctima

El módulo central de Agent Tesla recopila información sensible del dispositivo de la víctima. Esto incluye credenciales guardadas en ciertos programas, información de registro de teclas de la víctima y capturas de pantalla de su dispositivo.

Resumen

Este análisis describe una campaña maliciosa que utiliza un documento de Excel manipulado para explotar una antigua vulnerabilidad de seguridad y ejecutar Agent Tesla. Agent Tesla recopila una amplia variedad de datos sensibles de las víctimas y los envía al atacante a través del protocolo SMTP de correo electrónico.

Protecciones de Fortinet

Los clientes de Fortinet ya están protegidos contra esta campaña con los servicios AntiSPAM, Filtrado Web y Antivirus de FortiGuard. Además, FortiGate, FortiMail, FortiClient y FortiEDR son compatibles con el servicio FortiGuard AntiVirus. Como resultado, los clientes que tienen estos productos con protecciones actualizadas están protegidos.

Es importante mantenerse alerta y tomar medidas proactivas para protegerse contra amenazas como esta. Mantener su software y sistemas actualizados y educar a los usuarios sobre las prácticas seguras en línea son pasos clave para mitigar estos riesgos.

https://www.fortinet.com/blog/threat-research/agent-tesla-variant-spread-by-crafted-excel-document